Niezabezpieczone urządzenia mobilne – zagrożenia

Spis treści:

- Wstęp

- Utrata fizyczna urządzenia mobilnego

- Po co komu nasze dane?

- Dane przechowywane na urządzeniach mobilnych

- Rodzaje ingerencji w urządzenia mobilne

- Metody bezinwacyjne pozyskania danych

- Metody inwazyjne pozyskania danych

- Karty rozszerzenia pamięci

- Przykładowe dane pochodzące z ekstrakcji telefonów i krótka charakterystyka uzyskanych z nich informacji

- Komunikatory mobilne – zasady działania

- Rodzaje komunikatorów

- Podsumowanie

Wstęp

MK MY DATA jest profesjonalną firmą zajmującą się, między innymi, odzyskiwaniem i dogłębną analizą utraconych danych, dedykującą swe usługi zarówno osobom prywatnym, jak również firmom. Wieloletnie doświadczenie wykwalifikowanego personelu oraz dysponowanie najnowocześniejszym zapleczem technicznym pozwala twierdzić, iż jest to jedna z najbardziej doświadczonych i profesjonalnych firm działających na polskim rynku, zajmująca się przedmiotowymi zagadnieniami. Należy nadmienić, iż personel firmy legitymuje się uprawnieniami do sporządzania opinii na potrzeby służb oraz sądów, a także pełni funkcję biegłego sądowego przy Sądzie Okręgowym w Warszawie w dziedzinie informatyki.

Poniższe opracowanie dotyka problemu zagrożeń powiązanych z użytkowaniem mobilnych urządzeń komunikacyjnych, a przede wszystkim tyczy utraty danych zawartych w tych urządzeniach. Szczególny nacisk położono na problematykę techniczną tego zagadnienia. Przedstawiono też metodykę pozyskania danych ze smartfonów oraz wskazano czas, jaki potrzebny jest do uzyskania danych, w tym także danych systemowo czy aplikacyjnie ukrytych.

Przy założeniu, iż znacząca część komunikacji prowadzonej między ludźmi, zarówno na płaszczyźnie prywatnej, jak i służbowej, odbywa się dziś poprzez użytkowanie smartfonów, a wymiana istotnych informacji biznesowych, w tym również dotyczących szeroko rozumianego bezpieczeństwa, odbywa się z wykorzystywaniem mobilnych urządzeń komunikacyjnych, niezwykle istotnym jest poddanie analizie metod pozyskiwania danych zawartych w tych urządzeniach.

Dzisiejsze czasy to era globalnej cyfryzacji. Prawie każdy z nas jest posiadaczem urządzenia mobilnego, czy to w postaci telefonu komórkowego, tabletu, czy smartwatcha. Za pomocą tych urządzeń wymieniamy pomiędzy sobą informacje, począwszy od tych mało istotnych, zabawnych, osobistych, kończąc na treściach dotyczących naszej pracy, życia zawodowego, finansów, zdrowia czy tajemnic służbowych. Telefon jest naszym biurem, placem zabaw, oknem na świat, nadzorujemy nim nasze finanse i bankowość, komunikujemy się ze znajomymi lub współpracownikami zarówno werbalnie jak również poprzez pisanie wiadomości tekstowych czy korespondencję mailową. Urządzenia mobilne towarzyszą nam często przez całą dobę, nosimy je przy sobie, zabierając wszędzie tam, gdzie się wybieramy, przenosząc w nich ogrom informacji. Informacji, o gromadzeniu których przez użytkowane przez nas urządzenia, nie zawsze jesteśmy świadomi. Mało kto zdaje sobie sprawę, że systemy operacyjne i aplikacje mieszczące się w naszym sprzęcie, zbierają i przechowują mnóstwo informacji na nasz temat, na temat naszego stylu życia, upodobań czy preferencji. W wielu przypadkach zainstalowane na urządzeniu aplikacje wysyłają mnóstwo prywatnych treści na serwery w sieci i tak naprawdę nie wiadomo co się z nimi dzieje, kto ma do nich dostęp i jak są wykorzystywane.

W niniejszym opracowaniu naświetlimy niebezpieczeństwa wynikające z fizycznej utraty kontroli nad urządzeniami mobilnymi. Omówimy zakres i rodzaje danych, jakie magazynują nasze urządzenia. Przybliżymy w sposób przystępny i klarowny jakimi sposobami osoby trzecie mogą przejąć nasze dane oraz informacje magazynowane w naszym sprzęcie oraz w jaki sposób mogą je wykorzystać. Na przykładzie kilkunastu modeli telefonów komórkowych oraz tabletów pokażemy, jakie informacje można ekstrahować z takich urządzeń. Pokażemy także, że w wielu przypadkach standardowe zabezpieczenie, w postaci szyfrowania telefonu, zabezpieczenia go blokadą w formie pinu, tzw. „wzorku”, czy też odcisku palca, nie jest do końca bezpieczne i nie chroni nas w stu procentach przed wyciekiem naszych prywatnych informacji. Przedstawimy w jaki sposób należy się zabezpieczyć dodatkowo, by podnieść poziom bezpieczeństwa swoich danych. Omówimy najpopularniejsze aplikacje, tzw. komunikatory i udowodnimy, że nie wszystkie są tak bezpieczne jak nam się do tej pory zdawało. Omówimy rodzaje szyfrowania stosowane w komunikatorach, jak również wskażemy te komunikatory, którym, naszym zdaniem, można powierzyć swoją prywatność, bo gwarantują najwyższy poziom bezpieczeństwa. W tym miejscu należy podkreślić, że w obecnym czasie najbezpieczniejszym medium do wymiany korespondencji są komunikatory, które oferują szyfrowanie, przez co w niektórych przypadkach potrafią zapewnić praktycznie całkowicie naszą anonimowość. Oczywiście przy zachowaniu z naszej strony zasad tzw. „BHP” pracy z urządzeniami mobilnymi.

Kończąc przedstawimy kilka aktualnie stosowanych rozwiązań kryptograficznych służących do zabezpieczania danych w tzw. kontenerach, czy sejfach, które uważane są za najsilniejszy środek zapobiegawczy, dający gwarancję możliwie najwyższego poziomu bezpieczeństwa.

Utrata fizyczna urządzenia mobilnego

Szczególnie niebezpiecznym rodzajem wycieku naszych prywatnych danych jest fizyczna utrata urządzenia lub brak kontroli czasowej nad nim. Jest to najbardziej popularny przypadek wycieku naszych poufnych danych, w wyniku którego osoby niepowołane mogą uzyskać najwięcej istotnych informacji na temat naszego życia prywatnego i zawodowego.

Często oprócz widocznych danych takich jak treści rozmów, poczty, czy multimediów osoby trzecie mają możliwość wykonania kopii binarnej kości pamięci, a co za tym idzie dostają możliwość odzyskania skasowanych wcześniej przez użytkownika treści.

Występujące najczęściej rodzaje utraty urządzenia czy braku kontroli nad nim to:

- kradzież urządzenia,

- zagubienie,

- wyrzucenie urządzenia po wyeksploatowaniu lub urządzenia niesprawnego,

- oddanie do serwisu,

- pozostawienie bez nadzoru, np. w miejscu pracy czy w lokalu

W takich przypadkach zastosowane zabezpieczenie lub zaszyfrowanie urządzenia nie będzie stanowiło dostatecznej blokady dostępu do danych i bez większych problemów nastąpi rozszyfrowanie lub złamanie blokady dostępu do nich. Osoby niepowołane będą dysponować dostateczną ilością czasu na to, by „popracować” z konkretnym modelem urządzenia i wydobyć z niego jak najwięcej istotnych informacji.

Częstymi przypadkami nieautoryzowanego uzyskania danych przez osoby trzecie są kontakty w serwisach telefonów komórkowych. To tam nierzadko osoby niepowołane uzyskują dostęp do naszych danych.

W dalszej części opracowania przedstawione zostaną sposoby zminimalizowania tego rodzaju niebezpieczeństwa, a nawet wyeliminowania go w możliwie najlepszy sposób.

Wyrzucenie do śmieci urządzenia, które dla przeciętnego użytkownika nie stanowi wartości, bo jest zepsute, martwe i bezużyteczne, a jego utrata nie stanowi już zagrożenia często okazuje się bardzo złudne, gdyż dla osób, których celem jest pozyskać dotyczące nas poufne informacje może to być jedna z najlepszych okazji, aby uzyskać dostęp do naszych prywatnych lub służbowych danych. Osoby mające zlecenie na tzw. „profilowanie” naszej osoby będą nas pilnować w celu wygenerowania sprzyjającej okazji na pozyskanie naszego sprzętu. A w wielu przypadkach nasz śmietnik stanowić będzie miejsce służące budowie naszego dość pokaźnego portfolio. Warto pamiętać, że jeżeli zamierzamy wyrzucić nasze wyeksploatowane urządzenie to uprzednio należy je zniszczyć mechanicznie, w taki sposób, by zniszczyć zawarty w nim chip pamięci. Oczywiście nie każdy dysponuje wiedzą techniczną i umiejętnościami manualnymi pozwalającymi na permanentne zniszczenie takiego urządzenia. Istnieją jednakże znacznie prostsze i równie skuteczne sposoby, o których wspomnimy w dalszej części przedmiotowego opracowania.

Po co komu nasze dane?

No właśnie. Po co komuś nasze dane? To niezwykle istotne pytanie, dzięki któremu możemy zrozumieć powagę sytuacji, w jakiej możemy się znaleźć, gdy ktoś przejmie nasze prywatne treści.

Jako użytkownicy urządzeń mobilnych często w swoich aparatach przechowujemy mnóstwo służbowych i prywatnych informacji. Będą to między innymi nasze kontakty, wiadomości, smsy i mms wymieniane ze znajomymi, współpracownikami czy przyjaciółmi. Będzie to korespondencja z komunikatorów na tematy prywatne i służbowe. Będą to także nasze prywatne zdjęcia, notatki i wpisy w kalendarzu, wszelkiego rodzaju informacje w formie multimedialnej, korespondencja pocztowa itp.

Wszystkie te informacje mogą posłużyć osobom trzecim i być przez nie bardzo skutecznie wykorzystane. Prywatne treści mogą posłużyć do szantażowania nas, do wywarcia na nas presji lub przymuszenia nas do zmiany powziętych wcześniej decyzji w wielu różnych dziedzinach. Informacje prywatne dotyczące naszych haseł, adresów portfeli, kont bankowych mogą w prosty sposób przyczynić się do uszczuplenia naszego zasobu finansowego, wyczyszczenia portfela elektronicznego lub konta bankowego.

Często zdjęcia naszych czy służbowych dokumentów oraz skany przechowywane są w sposób niezabezpieczony w pamięci urządzenia, po prostu w galerii wraz z innymi zdjęciami. Taka niefrasobliwość może skutkować pobraniem pożyczki czy kredytu z wykorzystaniem naszych danych osobowych. W tym miejscu należy podkreślić, że w dzisiejszych czasach nie jest problemem założenie przez internet konta bankowego z wykorzystaniem danych skradzionych z naszego urządzenia, często wystarczy adres mailowy, czy dane z dostępnych dokumentów i można bez problemu pobrać, np. tzw. „chwilówkę” lub spowodować, że staniemy się twz. słupem w olbrzymich transakcjach finansowych przechodzących przez nasze „nowe konto”, oczywiście bez naszej wiedzy.

Kolejnym istotnym aspektem jest wykorzystanie danych z naszego urządzenia mobilnego do przeprowadzenia ataku na strukturę teleinformacyjną firmy lub placówki, w której pracujemy lub piastujemy ważną lub pośrednią funkcję. W naszych telefonach, tabletach, przechowujemy bezwiednie wiele informacji, które mogą stworzyć olbrzymie możliwości cyberprzestępcy. Zdarza się, że w telefonach zapisujemy hasła do sieci WiFi firmy lub placówki, w której pracujemy. Przechowujemy maile służbowe i informacje służbowe, które mogą pomóc przestępcy w zbudowaniu fałszywych adresów internetowych, stron WWW, które mogą posłużyć do ataku socjotechnicznego na pracowników firmy i umożliwią przełamanie jej zabezpieczeń teleinformatycznych. Informacje z naszego urządzenia mogą pomóc przestępcy poznać strukturę działania naszej firmy, ustalić panującą w niej hierarchię oraz rozkład dnia pracowników itp. Wszystkie te informacje mogą przyczynić się bezpośrednio do udanego ataku na placówkę, w której pracujemy, a co za tym idzie umożliwić pozyskanie dostępu do jej poufnych informacji biznesowych objętych tajemnicą państwową, a także dać możliwość wyrządzenia szkód na tle finansowym, wizerunkowym lub ekonomicznym.

Pozyskanie dostępu do korespondencji, która znajduje się w użytkowanych przez nas darmowych komunikatorach zainstalowanych w naszym urządzeniu, również nie stanowi dużego problemu dla cyberprzestępcy. To właśnie w tego rodzaju korespondencji pozwalamy sobie na wiele więcej swobody niż przy korzystaniu z poczty elektronicznej czy sms-ów. Korzystając z popularnych i darmowych komunikatorów mamy poczucie wysokiego MY DATA Marzena Kurzaj, ul. Żwirowa17A, 05-806 Komorów, NIP: 534-194-58-04 mk my data Strona 9 z 43 bezpieczeństwa. W dalszej części opracowania w miejscu poświeconym komunikatorom, pozwolimy sobie scharkteryzować te najbardziej popularne oraz te najbardziej bezpieczne.

Dane przechowywane na urządzeniach mobilnych

Poniżej wymienione zostały najbardziej popularne informacje magazynowane przez nasze smartfony i tablety oraz inne urządzenia mobilne. Są to:

- kontakty,

- historia połączeń i aktywności użytkownika,

- notatki,

- zdjęcia,

- wiadomości sms i mms,

- korespondencje z komunikatorów,

- poczta elektroniczna,

- pozycje GPS, stacje BTS,

- hasła,

- sieci WiFi,

- dokumenty, publikacje, prezentacje,

- nagrania głosowe czy obrazowe,

- wszelkie zdefiniowane aplikacje z dostępem do danych w sieci czy np. monitoringu domu, firmy, mieszkania.

Warto zaznaczyć, że wymieniono tu tylko te najbardziej popularne i istotne informacje, jakie potencjalny cyberprzestępca może pozyskać z naszego urządzenia. Całość tych danych odpowiednio przeanalizowana i usystematyzowana może dać ogromną wiedzę osobom, które przejęły nasze urządzenie. Wiedza ta może być wykorzystana w celu popełnienia wielu przestępstw i nadużyć, jak również posłużyć do ośmieszenia nas lub zdyskredytowania w oczach znajomych, współpracowników, wspólników lub społeczeństwa.

Rodzaje ingerencji w urządzenia mobilne

Ingerencję w urządzenia mobilne podzielić można na dwa następujące sposoby:

- ingerencję inwazyjną,

- ingerencjaę bezinwazyjną

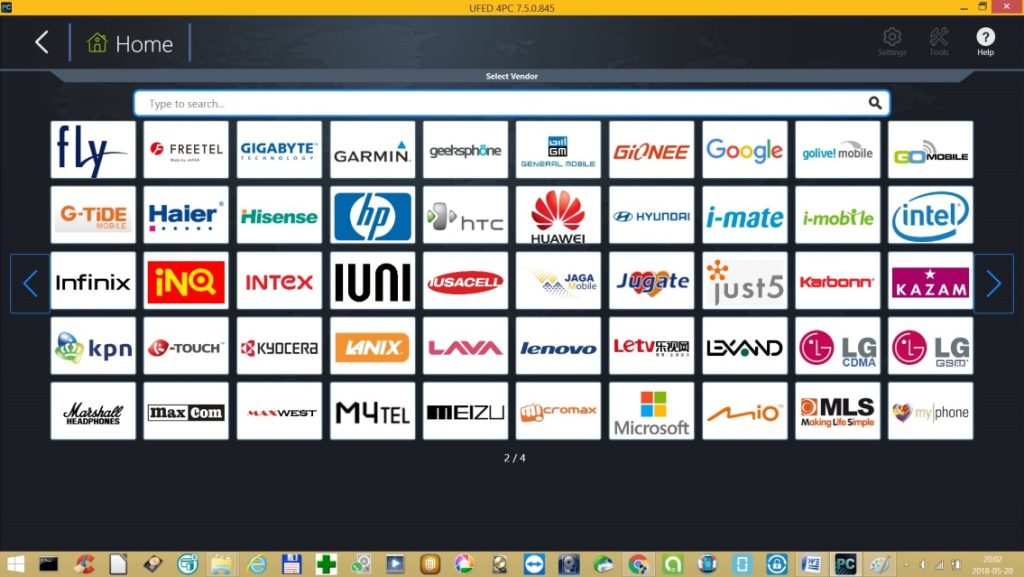

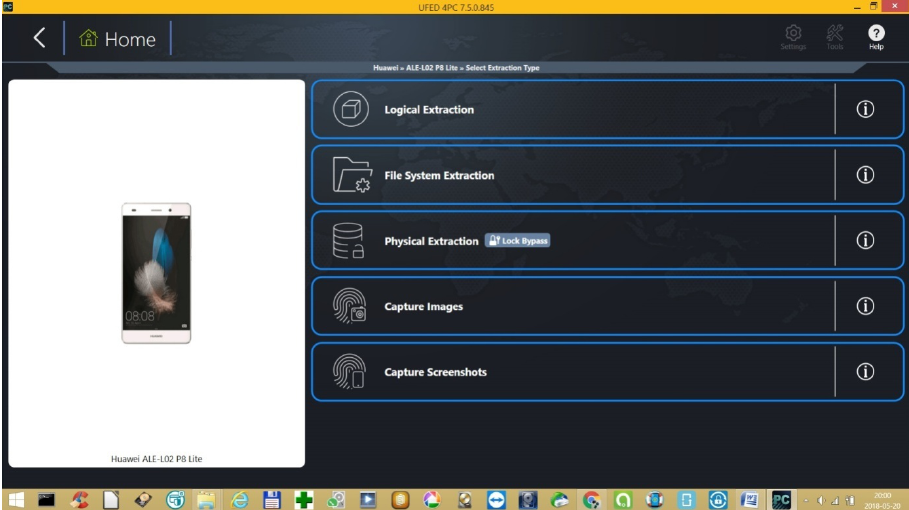

Na rynku dostępnych jest kilka rozwiązań hardwerowo – Software-wych, w tym:

- UFED,

- Xray,

- Oxygen Forensic,

- Mobileedit.

Rozwiązania te wykorzystywane są do ekstrakcji danych z urządzeń mobilnych. Używa się ich najczęściej do bezinwazyjnej ekstrakcji pamięci urządzenia. Z ich pomocą można również przeanalizować i ekstrahować obrazy pamięci, które wykonane są metodami inwazyjnymi.

Metody bezinwazyjne pozyskania danych

Z bezinwazyjną metodą ekstrakcji pamięci urządzenia mamy do czynienia wówczas, gdy nie rozkładamy i nie rozbieramy oraz nie modyfikujemy urządzenia od strony jego elektroniki, a jedyne czynności wykonywane z urządzeniem to podłączenie go do komputera z oprogramowaniem lub dedykowanego urządzenia przenośnego za pomocą specjalnych kabli serwisowych oraz adapterów pośredniczących. W ten sposób następuje dokonywanie zrzutu pamięci urządzenia. W kolejnym etapie ma miejsce analiza zrzutu pamięci i ekstrahowanie z niej pożądanych informacji, danych i treści. Metoda ta nie zostawia żadnych śladów jej przeprowadzania na „badanym” urządzeniu mobilnym. Czas takiej ekstrakcji jest różny i zależny od rodzaju urządzenia, jego modelu, marki, wersji systemu operacyjnego, a także rodzaju zabezpieczenia tego urządzenia. Nie wszystkie modele telefonów czy tabletów są możliwe do obsłużenia tą metodą. Producenci w/w rozwiązań do akwizycji danych dosyć szybko reagują na zmiany w rynku urządzeń mobilnych i cały czas aktualizują swoje urządzenia, aby nadążyły za nowo dystrybuowanymi na rynek sprzętu mobilnego urządzeniami. Metoda bezinwazyjna znakomicie nadaje się do zrzucenia pamięci urządzenia, niekiedy w czasie nieprzekraczający godziny. Właśnie z tego powodu ważne jest dla bezpieczeństwa naszych poufnych informacji zwracanie uwagi na sprzęt, w którym są przechowywane i w miarę możliwości nie tracenie nad nim fizycznej kontroli. Często pozostawienie telefonu, np. w szatni podczas treningu albo wizyty na basenie w zupełności wystarczy do wykonania jego kopii. Wykreowanie sytuacji, które nasi „przeciwnicy” mogą wykorzystać często zależne jest od naszego trybu życia.

Omawiając wykonanie zrzutów pamięci urządzeń mobilnych należy wspomnieć o rodzajach ekstrakcji danych i krótko je scharakteryzować. W opisie tych metod nie będziemy zagłębiać się w arkana techniczne, a jedynie w prosty sposób opiszemy ich rodzaje tak, aby czytelnik umiał je odróżnić i był w stanie dostrzec najbardziej istotne różnice. Omówione zostaną dwa rodzaje najczęściej wykorzystywanych.

Wszystkie w/w rozwiązania bazują na dwóch podstawowych rodzajach zrzutu zawartości pamięci, tj. logicznym i fizycznym. Oto ich charakterystyka:

- Logicznym zrzutem pamięci nazwiemy kopię danych logicznych, czyli odzwierciedlenie istniejących struktur katalogów i plików systemu operacyjnego urządzenia. Wszystkie pliki i katalogi będą skopiowane w takiej formie w jakiej aktualnie znajdują się w pamięci urządzenia, np. telefonu. Pozyskanie logiczne oznacza wykonanie kopii logicznej obiektów (np. plików czy katalogów) znajdujących się w przestrzeni logicznej urządzenia (np. na partycji systemowej). Przy zastosowaniu ekstrakcji logicznej o wiele łatwiej jest analizować dane, jak również je przeglądać. Wyodrębnienie logiczne struktury pamięci oraz jej synchronizację i interpretację wykonuje się przy użyciu specjalistycznego oprogramowania. Pozyskanie logiczne jest dość prostą metodą i również najszybszą do wykonania

- Fizycznym zrzutem pamięci nazwiemy dokładną (sektor po sektorze) kopię całego fizycznego nośnika danych, w naszym przypadku pamięci eMMC lub UFS. Metoda ta jest analogiczna, tak jak w przypadku badania tradycyjnych komputerów. Na kopii fizycznej można zbadać pozostałości usuniętych danych czy plików. Uzyskanie kopii fizycznej pamięci urządzenia jest dużo trudniejsze i wymaga wielu zabiegów oraz doświadczenia, gdyż producenci sprzętu zwykle zabezpieczają go przed bezpośrednim dostępem do pamięci. Dlatego też urządzenie może być zablokowane, a dostęp do niego możliwy tylko dla konkretnego producenta. W tym celu urządzenia służące do ekstrakcji danych mają cały wachlarz komend serwisowych i innych metod, między innymi swój własny boot loader, czyli program służący do rozruchu, dający, np. urządzeniu UFED dostęp do pamięci urządzenia mobilnego. Tworzenie kopii fizycznej można podzielić w przypadku urządzeń mobilnych na dwie fazy: fazę tworzenia zrzutu pamięci oraz na fazę dekodowania i wyodrębniania danych.

Budowa i podstawowe zasady działania chipów pamięci eMMC i UFS zostaną omówione w dalszej części niniejszego opracowania dotyczącej metod inwazyjnych uzyskiwania zrzutów pamięci.

Metody inwazyjne pozyskania danych

Metody inwazyjne stosuje się w przypadku uszkodzenia lub częściowego zniszczenia badanego urządzenia, jak również w sytuacji, gdy metody bezinwazyjne nie dają pożądanego efektu.

Wiele osób jest błędnie przekonanych, że skoro ich urządzenie uległo zniszczeniu, jest połamane lub po prostu nie działa to nie istnieją już możliwości odzyskania z niego danych. Dodatkowo fakt, że było zabezpieczone pinem lub wzorkiem jeszcze bardziej utwierdza użytkownika takiego urządzenia w przekonaniu, że może spokojnie się go pozbyć, bo i tak nic z niego nie da się odzyskać. Niekiedy użytkownicy nie mają świadomości i nawet nie biorą pod uwagę faktu, że ich dane narażone są na nieautoryzowany dostęp. Niestety, nic bardziej mylnego. W wielu przypadkach udaje sie odzyskać dane w całości lub w części. Wszytkozależy od tego jakiego rodzaju dane są szukane i czy przystąpiono do procesu odzyskiwania w sposób profesjonalny. Nieumiejętne postępowanie z pamięcią urządzenia mobilnego może skutkować jej uszkodzeniem i spowodować całkowitą utratę możliwości pozyskania danych.

W tym miejscu należy przystępnie wytłumaczyć jak zbudowana jest pamięć urządzenia mobilnego i w krótki sposób objaśnić mechanikę jej działania.

Dzisiejsze telefony i inne urządzenia mobile najczęściej wyposażone są w pamięci typu flash. W tego rodzaju urządzeniach montuje się układy Typuy eMMC oraz UFS. Są to układy półprzewodnikowe, pozwalające na wielokrotny zapis i odczyt. EMMC i UFS to rodzaj pamięci niewymiennej, często zwanej „wbudowaną”. Do połączenia z procesorem i innymi podzespołami bezpośrednio wykorzystuje się ścieżki na płytce drukowanej, a nie poprzez magistralę SPI, jak karty MMC, z których się wywodzi. Jest to kość pamięci zintegrowana z kontrolerem, który zarządza zapisem i odczytem danych. Najmniejszą komórką pamięci, w której przechowywane są dane jest tzw. strona (Page) składająca się ze strefy danych użytkownika (user Area), strefy serwisowej (Service Area) oraz tzw. ECC korekcji błędów. Są to komórki posiadające dane służące do naprawy i odtworzenia uszkodzonych komórek pamięci. Generalnie metodyka i zasady działania są podobne jak w zwykłych pamięciach typu flash, wszechobecnych w urządzeniach typu pendrive. Istotną informacją dotyczącą pamięci jest fakt, iż ulegają one zużyciu po określonym cyklu zapisu i odczytu. Coraz szybsza produkcja i miniaturyzacja powodują wiele błędów technologicznych przy produkcji chipów pamięci, co znacząco wpływa na zmniejszanie się liczby zapisu i odczytu komórek w coraz to nowszych generacjach pamięci. Warto zauważyć, że każda kość ma dużo komórek nadmiarowych, które z czasem zastępują te podstawowe, w miarę wyczerpywania się liczby zapisów i odczytów komórek przechowujących nasze dane. Przebiegiem tych procesów zarządza kontroler, który w miarę zbliżania się do granicy funkcjonowania komórki pamięci, zamienia je na komórki z puli nadmiarowych. Komórki te nie są już brane pod uwagę przez kontrolera w procesie zapisu i odczytu naszych danych. Ciekawostką jest fakt, że na tych komórkach znajdują się cały czas informacje, dzięki czemu używając specjalistycznych narzędzi można uzyskać dane, które w naszym przekonaniu dawno nie powinny istnieć w pamięci naszego urządzenia. Pamięci typu flash są dość trudnymi układami pamięci w kontekście możliwości odzyskiwania skasowanych danych. Wszystko w tym przypadku uzależnione jest od kontrolera kości i od zjawiska zwanego TRIM (funkcja przypominająca działaniem defragmentację). Dane oznaczane są jako „0” oraz „1” w celu ustalenia czy musi być przyprowadzone trymowanie tego bloku danych. Opcja Secure TRIM (oraz usuwania – Erase) pozwala na odpowiednie ułożenie bloków danych po przeprowadzeniu trymowania. Sektor danych podczas trymowania wynosi 512 bajtów (512 KB podczas grupowania po trymowaniu lub usuwaniu). To czy nasze dane nadal są obecne i możliwe do odzysku po usunięciu zależy głównie od funkcji TRIM i czasu, w którym uzna, że usunięta komórka jest pusta.

Metody inwazyjne można podzielić na dwa następujące sposoby:

- Jtag

- ChipOFF

W obu przypadkach następuje odczyt fizyczny urządzenia polegający na zgraniu pełnej kopii pamięci wewnętrznej urządzenia sektor po sektorze. Stosując tą metodę omijamy wymagany w metodzie bezinwazyjnej dostęp do chronionych obszarów systemu, dzięki czemu nie jesteśmy zależni od producenta urządzenia i wersji systemu operacyjnego. Ponadto dostęp do danych często jest utrudniony poprzez zastosowane zabezpieczenia, takie jak PIN, hasło bądź symbol, które najpierw należy złamać. W metodzie Jtag oraz Chipoff pomijamy te aspekty.

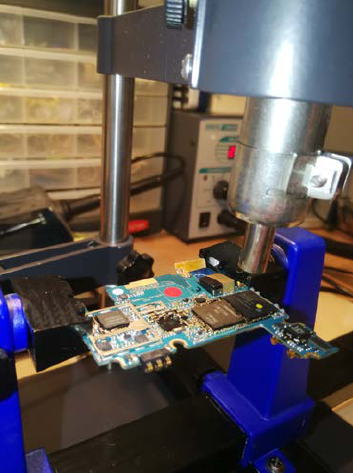

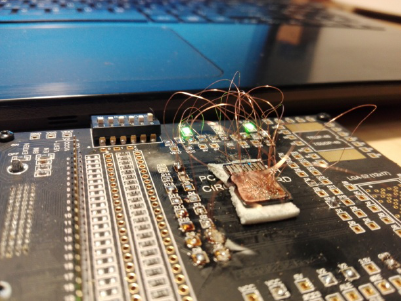

Naszym zdaniem najskuteczniejszą, choć najbardziej zaawansowaną metodą odczytu zawartości urządzeń mobilnych (skasowanej i nieskasowanej) jest podłączenie bezpośrednio do płyty głównej urządzenia za pomocą interfejsu JTAG. W przypadku, gdy taka płyta nie posiada pinów serwisowych stosuje się wylutowanie kości pamięci eMMC lub UFS, popularnie zwane metodą ChipOff, po czym następuje jej bezpośredni odczyt w programatorze lub specjalistycznym czytniku. Ewentualnie stosuje się bezpośrednio wlutowanie przewodami w tzw. piny techniczne wylutowanego chipu pamięci. Tak przygotowany obraz pamięci należy zaimportować do specjalistycznego programu, a następnie przeprowadzić ekstrakcję zawartości rekordów, baz danych, obrazów, treści itp. Stosuje się wiele programów do interpretacji i analizy zawartości zrzutu ze względu na zróżnicowaną skuteczność do odzyskiwania usuniętej zawartości.

Obie, opisane powyżej metody, wymagają ingerencji do wnętrza urządzenia. W przypadku podłączenia się do płyty głównej urządzenie (metoda Jtag) pozostanie ono sprawne, natomiast w przypadku zastosowania metody Chip Offistnieje istnieje ryzyko, że urządzenie nie wystartuje. W takiej sytuacji można ponownie wlutować pamięć poprzez technikę zwaną rebalingiem. Ponadto proces ten jest długi i czasochłonny, wymaga też użycia specjalistycznego sprzętu. Metodę JTag stosuje się często w urządzeniach, które po wykonaniu odczytu danych mają być ponownie złożone i funkcjonalne.

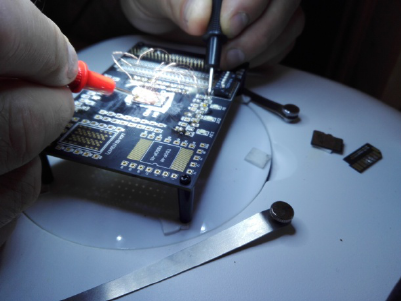

Jtag w praktyce:

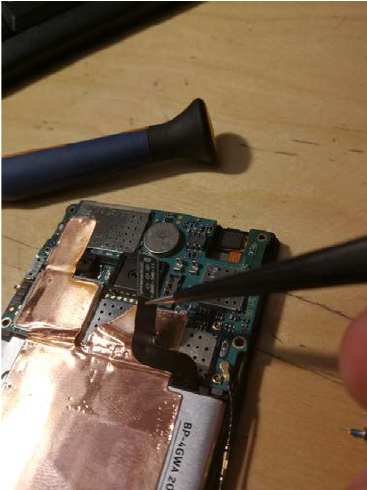

Etap I: Rozłożenie telefonu w celu uzyskania dostępu do płyty głównej.

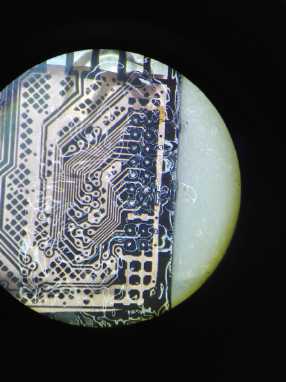

Etap II: Lokalizacja pinów technicznych i ocena stanu uszkodzeń. Czynność wykonuje się pod mikroskopem technicznym. Następuje wlutowanie w zlokalizowane przewody celem podpięcia interfejsu czytnika. Najczęściej stosuje się tzw. boxy serwisowe.

Etap III: Podłączenie adapteru czytnika do boxu serwisowego w celu dokonania ekstrakcji danych.

Etap IV: Odczyt kości pamięci (wykonujemy jej obraz fizyczny).

Etap V: Po wykonaniu zrzutu pamięci istnieje możliwość otwarcia pliku z kopią w programie do analizy i wykonania ekstrakcji interesujących nas danych użytkownika.

ChipOFF w praktyce

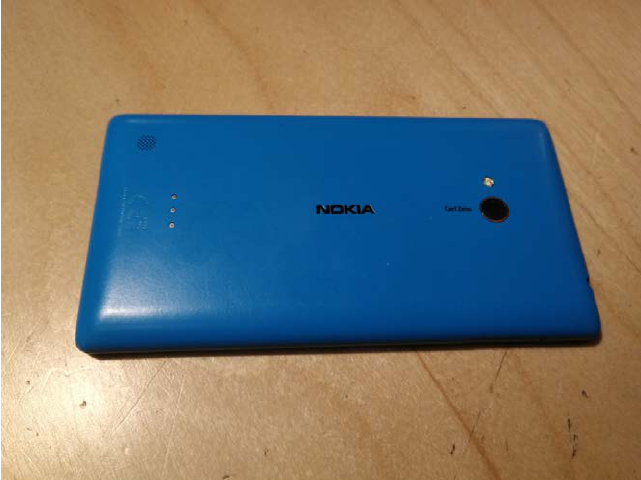

Etapy pracy pokazano na przykładzie telefonu Samsung S7 oraz Nokia LUMIA 720.

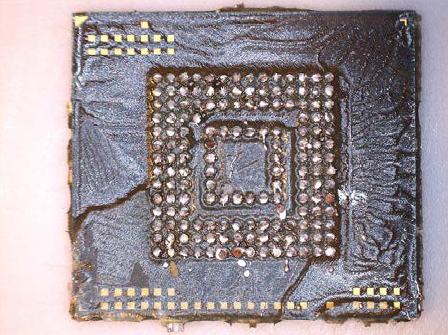

Etap I: Rozbieranie telefonu. Telefon po wypadku drogowym. Całkowicie zniszczony.

Podczas tego typu zadań trzeba bardzo uważać na to, by bardziej nie uszkodzić pozostałych w całości elementów urządzenia mobilnego.

Etap II: Wylutowywanie kości pamięci z płyty głównej telefonu. W tym przypadku pracuje się z wykorzystaniem stacji lutowniczej na gorące powietrze oraz specjalistycznej chemii w postaci preparatów typu Flux oraz preparatów czyszczących. Istotnym jest, aby zastosować schemat temperaturowy dla danej kości pamięci. Należy dobrać taki zakres temperatur przy wylutowywaniu, aby nie uszkodzić delikatnych chipów.

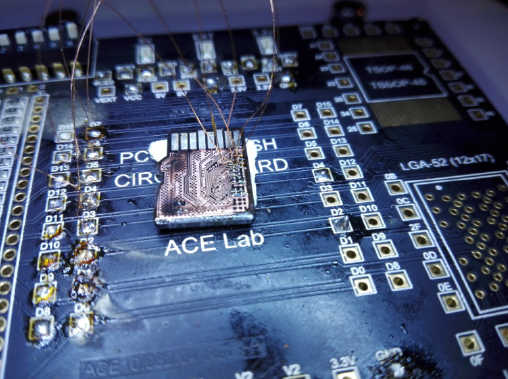

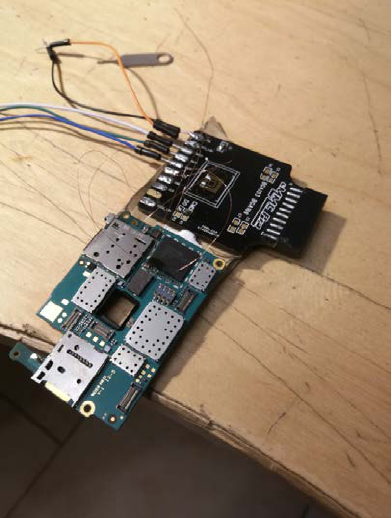

Na zdjęciach przedstawiono proces ekstrakcji chipów pamięci z płyty głównej telefonów Samsung i Nokia.

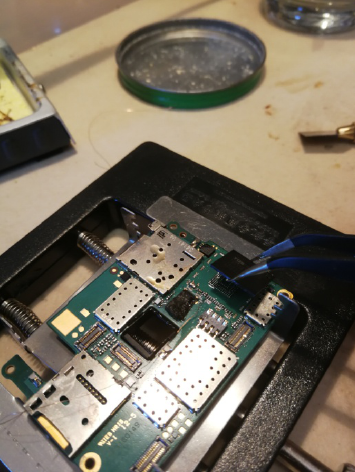

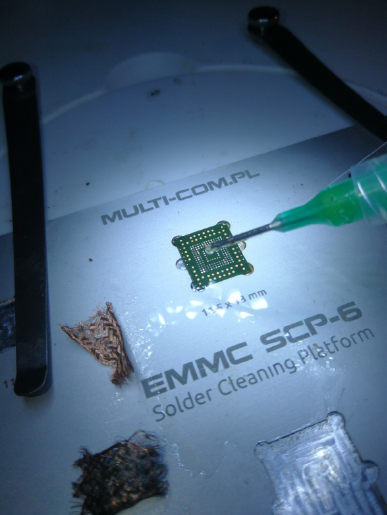

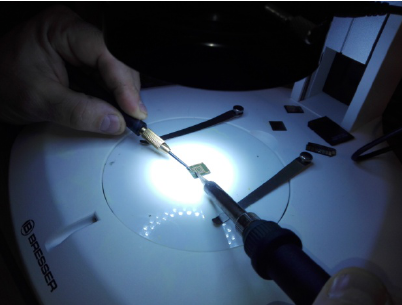

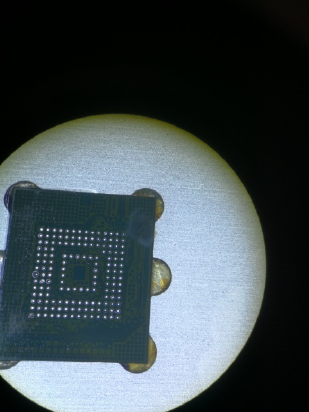

Etap III: Oczyszczanie pinów kości pamięci

Po ekstrakcji kości pamięci należy dokładnie wyczyścić chip z resztek spoiwa oraz past i chemikaliów. Czyszczenie odbywa się pod mikroskopem. Należy zachować szczególną ostrożność, by nie uszkodzić żadnych pinów układu scalonego. Do pozbycia się nadmiaru spoiwa zalegającego na pinach używa się taśmy miedzianej i precyzyjnej lutownicy. Poniżej zobrazowano proces oczyszczania kości pamięci.

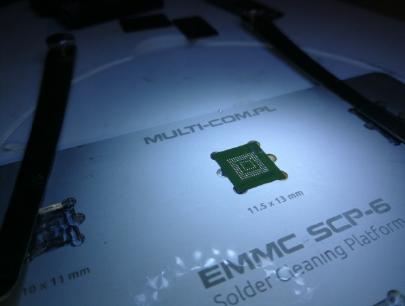

W wyniku oczyszczania powinniśmy uzyskać czystą kość, tak jak na fotografii poniżej.

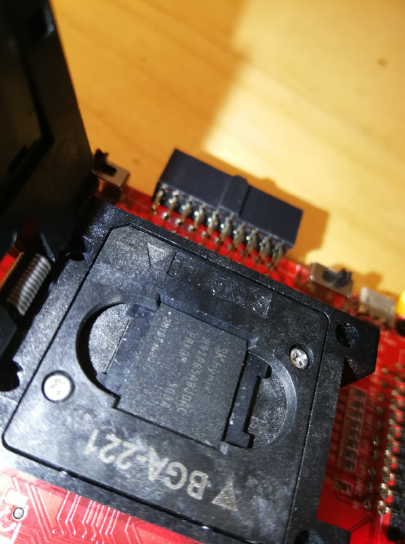

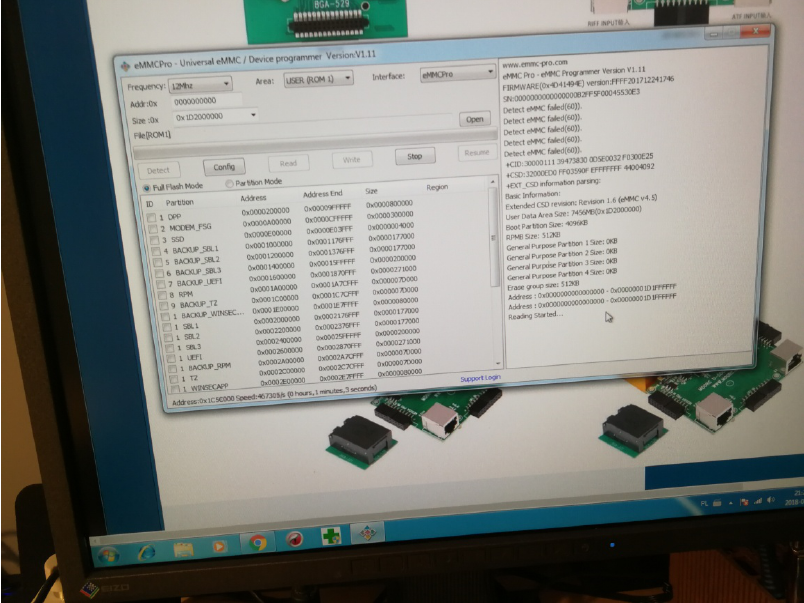

Etap IV: Odczyt kości pamięci (wykonujemy jej obraz fizyczny).

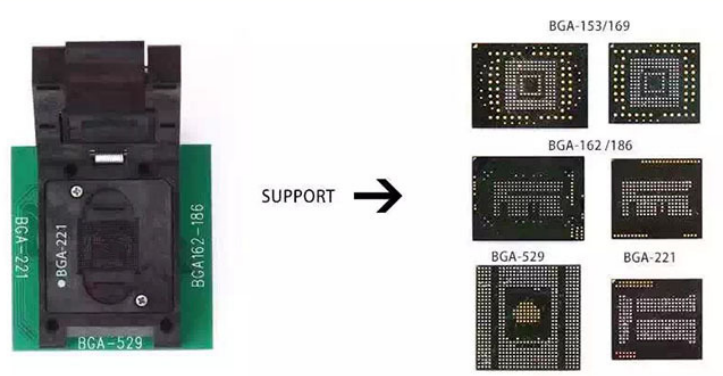

Po oczyszczeniu układ pamięci umieszcza się w specjalnym czytniku i podpina do boxu serwisowego. Oprogramowanie wykonuje zrzut fizyczny kości pamięci. W tym przypadku użyto prostego boxa o nazwie eMMC PRO oraz czytnika E-MATE Pro marki Moorc. Czytnik ten obsługuje praktycznie wszystkie rodzaje pamięci eMMC w standardzie BGA 211,529,162,186,153,169.

Rodzaje układów BGA obsługiwanych przez czytnik E-mate pro:

W naszej pracy często wykonuje się zrzuty pamięci z kości UFS. Do tego rodzaju chipów używa sie innego rodzaju czytników, takich jak Nu-PROG UFS marki DEDIPROG:

Tego rodzaju chipy pamięci najczęściej spotykane są w telefonach marki SAMSUNG.

Karty rozszerzenia pamięci

Omawiając urządzenia mobilne należy wspomnieć również o pamięci dodatkowej, którą można powiększyć w formie karty microsd. Na tego rodzaju nośnikach najczęściej magazynujemy filmy, fotografie czy muzykę. Często taki nośnik służy nam również jako pamięć przenośna na której migrujemy nasze dane między komputerem, a urządzeniami mobilnymi. Na tej pamięci często robimy backup-y swoich danych z telefonu, tabletu itp., a co za tym idzie archiwizujemy czaty, smsy, mms, maile itp. Dostęp do tego rodzaju nośników pamięci nie powoduję większych problemów technicznych. W wielu przypadkach takie karty mogą się stać łatwym celem dla osób niepowołanych, którym może zależeć na pozyskaniu naszych danych. Często też myślimy błędnie, że uszkodzona karta, do której nie mamy z jakiegoś powodu dostępu, nie stanowi zagrożenia, a zapisywane i gromadzone tam informację nie są do pozyskania. Należy podkreślić, że nawet z mechanicznie (fizycznie) uszkodzonej karty często udaje się odzyskać dane. Wszystko zależy w jakim stopniu jest uszkodzona, i czy np. podczas jej nadłamania czy nawet złamania lub ukruszenia, nie uszkodziła się tzw. pamięć NAND znajdująca się w monolicie. Do odzyskiwania danych z takich kart można skorzystać z istniejących na rynku specjalistycznych rozwiązań takich jak czytniki i programatory pamięci NAND. W celu odzyskania danych z karty MicroSD należy pozbyć się cienkiej warstwy powłoki w celu dostania sie do tak zwanych pinów technicznych. Następnie przy pomocy sprzętu w postaci mikroskopu technicznego, specjalistycznych stacji lutowniczych oraz specjalnej chemii, wlutowujemy się w/w piny w celu zrobienia fizycznego zrzutu pamięci flash. Po dokonaniu ekstrakcji pamięci należy zrekonstruować kontroler zarządzający tą pamięcią w celu uzyskania dostępu do danych znajdujących sie na tym nośniku. Nie będziemy opisywać w tym opracowaniu procesu technicznego oraz zasad działania pamięci flash oraz kontrolerów. Opracowanie ma jedynie naświetlić w prosty sposób omawiane zagadnienia. Poniżej kilka zdjęć robienia tak zwanego dumpa pamięci czyli obrazu, który może posłużyć do wyodrębnienia naszych prywatnych danych.

Przykładowe dane pochodzące z ekstrakcji telefonów i krótka charakterystyka uzyskanych z nich informacji

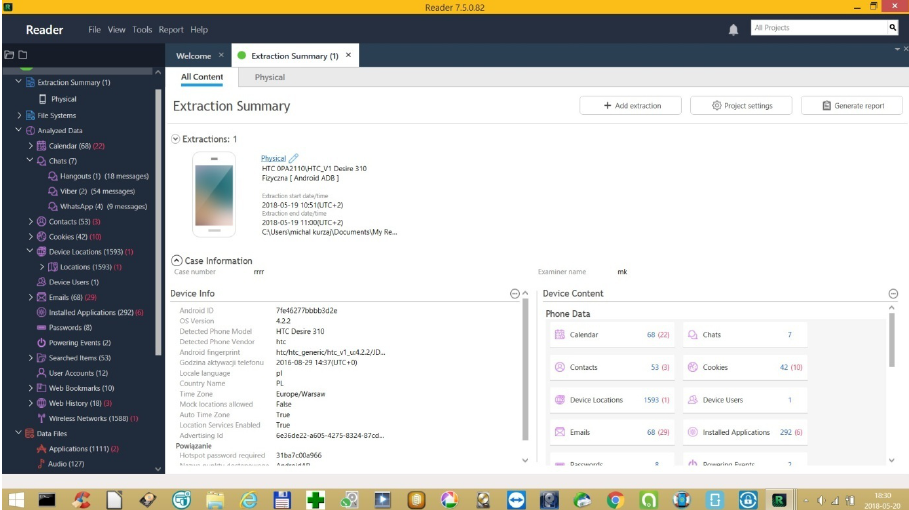

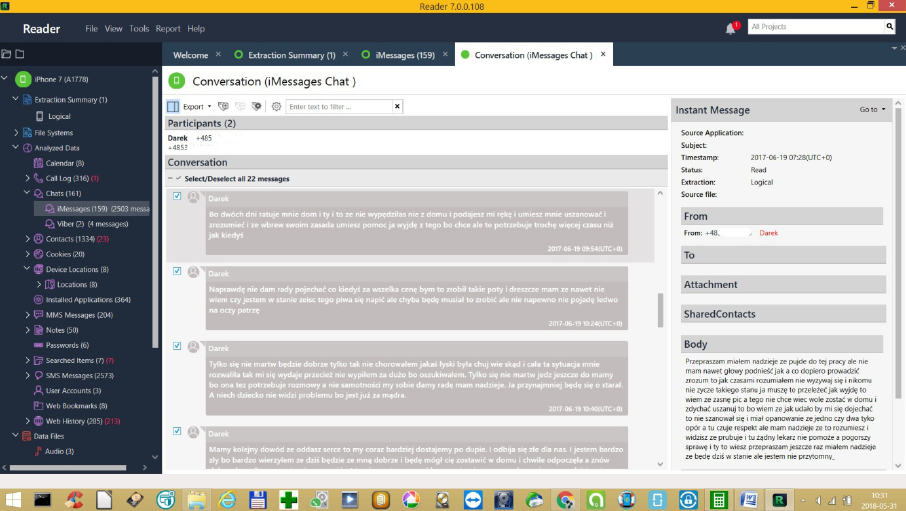

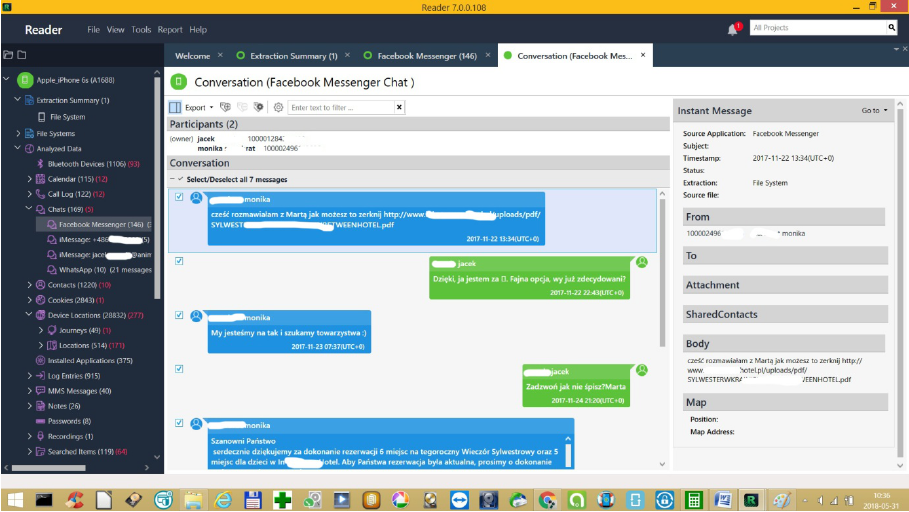

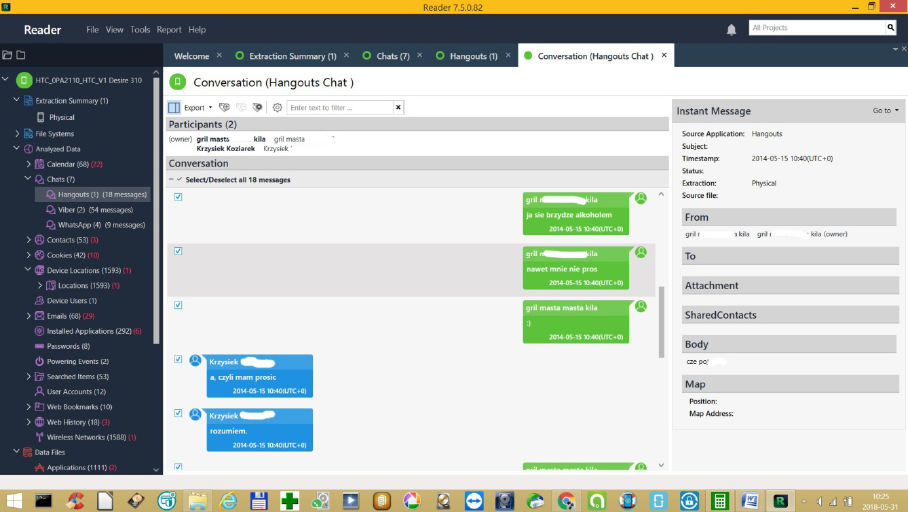

Omawiane przykłady zostały przygotowane przy użyciu rozwiązania UFED marki Cellebrite.

Po wykonaniu zrzutu pamięci dane są analizowane i dekodowane za pomocą modułu UFED Physical Analyzer 7. W wyniku przetwarzania uzyskuje się przejrzysty interfejs do swobodnego poruszania się po informacjach zdekodowanych z urządzenia mobilnego, w tym przypadku jest to telefon marki SAMSUNG. Dane znajdują się w zakładce zawierającej podsumowanie ekstrakcji. Są to wszystkie podstawowe i zaawansowane informacje na temat badanego urządzenia, takie jak: numery IMEI, IMSI, wersja systemu, model, nazwa itp. Po prawej stronie znajduje się menu, z którego można wybierać interesujące dane. Liczby koloru białego przy każdej pozycji określają ilość odnalezionych artefaktów z danej kategorii. Natomiast cyfry koloru czerwonego informują jaka liczba elementów z danej kategorii została odzyskana. Poruszanie się po poszczególnych kategoriach jest proste i przejrzyste, a dla uproszczenia wyszukiwania można używać filtrów pomagających zawęzić zakres interesujących nas danych.

W dalszej części opracowania przedstawimy podstawowe dane jakie można uzyskać z zabezpieczonego i sklonowanego urządzenia. Skupimy się na tych najbardziej popularnych, do których należą m.in.: wiadomości SMS, wiadomości MMS, rozmowy z czatów i komunikatorów, hasła, historia przeglądarek i lokalizacji. Oczywiście zakres kategorii danych jakie są dekodowane z obrazu pamięci badanych urządzeń jest bardzo szeroki, a jego potencjał daje wiele możliwości, form i rodzajów zastosowań.

Poniżej przykład w jaki sposób eksponowane są wiadomości po ich zdekodowaniu.

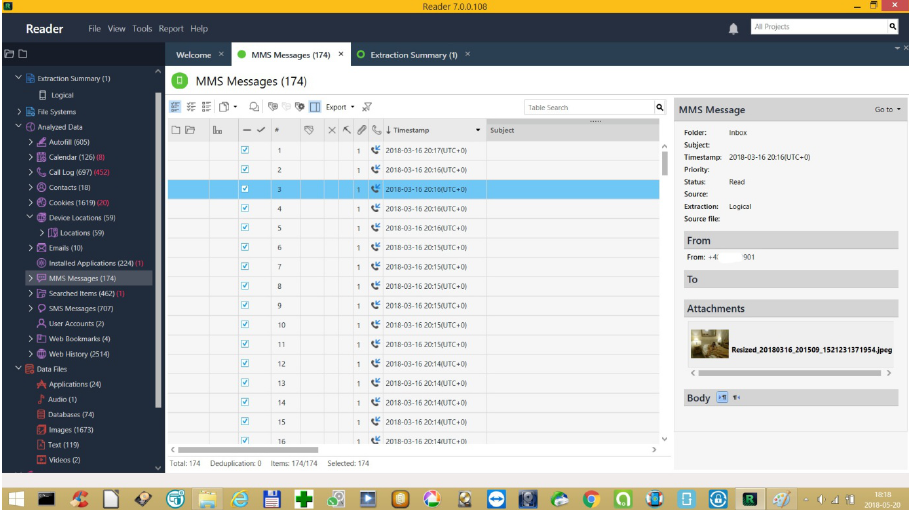

Następnie podgląd widoku okna zawierającego wiadomości MMS.

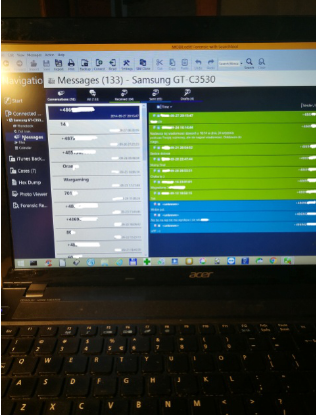

Poniżej przykład ukazujący formę wyświetlania wiadomości tekstowych SMS pochodzący z programu MobileEdit.

Urządzenia typu UFED i Xray znakomicie radzą sobie z ekstrakcją z urządzeń mobilnych wszelkiego rodzaju haseł zapamiętanych przez system operacyjny urządzenia. Można w ten sposób uzyskać hasła do wszelkiego rodzaju kont na stronach WWW, poczty elektronicznej, zapamiętanych i używanych sieci WiFi, zarówno tych domowych jak i firmowych. W tym miejscu należy podkreślić i przypomnieć, że dane te są bardzo często jednymi z najbardziej istotnych informacji dla osób niepowołanych, które między innymi przygotowują „atak” na zasoby firmy. Poniżej przykład ekstrakcji haseł z telefonu marki HTC

Warto podkreślić, że uzyskanie dostępu do historii przeglądania z przeglądarek internetowych używanych w urządzeniu mobilnym również nie stanowi dużego wyzwania. Możliwość przejrzenia i zapoznania się z treściami przeglądanymi przez użytkownika telefonu daje olbrzymią wiedzę osobom niepowołanym (rozkład dnia, zainteresowania, preferencje, kłopoty zdrowotne), która może być bezwzględnie wykorzystana przeciwko właścicielowi urządzenia. Poniżej przykład ekstrakcji takich danych:

Kolejnymi danymi pożądanymi przez osoby trzecie jest historia naszych lokalizacji, czyli gdzie się udajemy, chodzimy, jeździmy, gdzie mieszkamy itp.

Dane lokalizacyjne zawierają bardzo istotne informacje. Dzielą się na lokalizację po danych GPS oraz na lokalizację po stacjach bazowych (BTS) należących do poszczególnych operatorów telefonii komórkowych. Przy pozycji GPS zazwyczaj znamy dokładne współrzędne geograficzne, natomiast przy danych ze stacji BTS możemy określić ich położenie za pomocą CID i LAC, które są znacznikami poszczególnych stacji bazowych i w ten sposób zlokalizować je na mapie, np. za pomocą portalu www.btsearch.pl

Kolejnym istotnym zagadnieniem są dane dotyczące treści wszelkiego rodzaju komunikatorów. Informacje zgłębiające ich temat, w tym tyczące rodzajów stosowanych zabezpieczeń oraz mechaniki ich działania zostaną omówione w rozdziale dotyczącym komunikatorów.

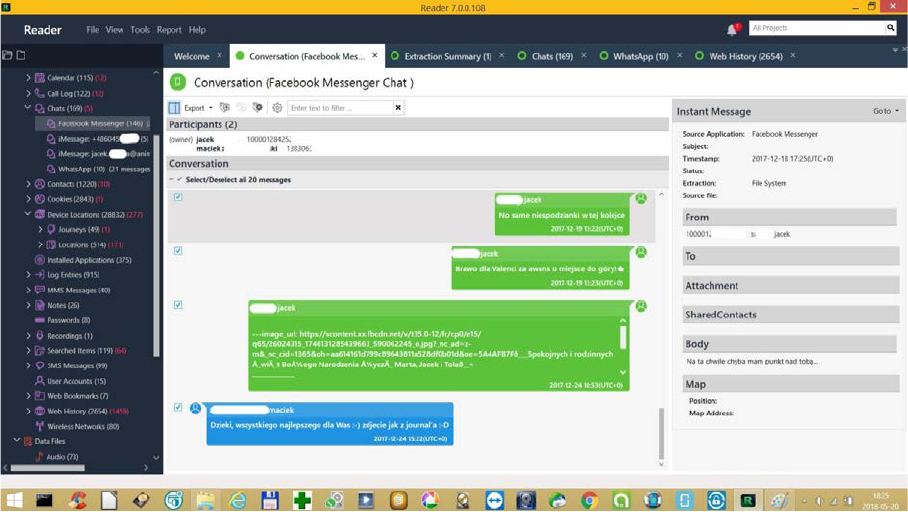

Poniżej zamieszczono przykłady ekstrakcji rozmów prowadzonych za pośrednictwem najpopularniejszych komunikatorów.

Facebook Messenger

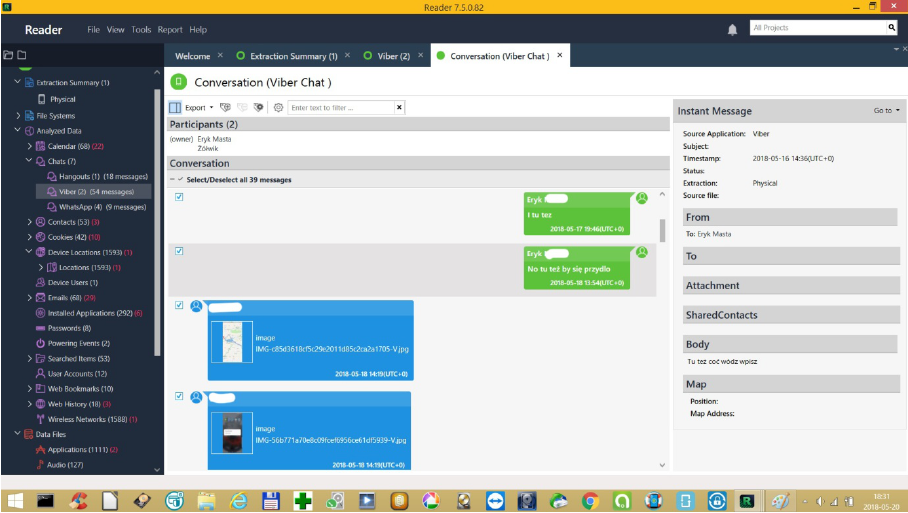

Viber

Warto zwrócić uwagę na fakt, że profesjonalne urządzenia do analizy i ekstrakcji danych z urządzeń mobilnych bez problemu uzyskują dostęp do treści najpopularniejszych komunikatorów oraz do zasobów „Cloud” powiązanych z urządzeniem mobilnym.

Komunikatory mobilne – zasady działania

Istotą omówionych w tym miejscu zagadnień nie będą mankamenty techniczne szyfrowania czy mechanika działania komunikatorów. Kwestię najistotniejszą stanowić będą różnice w zastosowanych rodzajach zabezpieczeń oraz ogólna charakterystyka wybranych spośród nich. Podzielimy się naszymi doświadczeniami związanymi z codzienną pracą z urządzeniami mobilnymi, przedstawimy przykłady ekstrakcji danych z tych urządzeń.

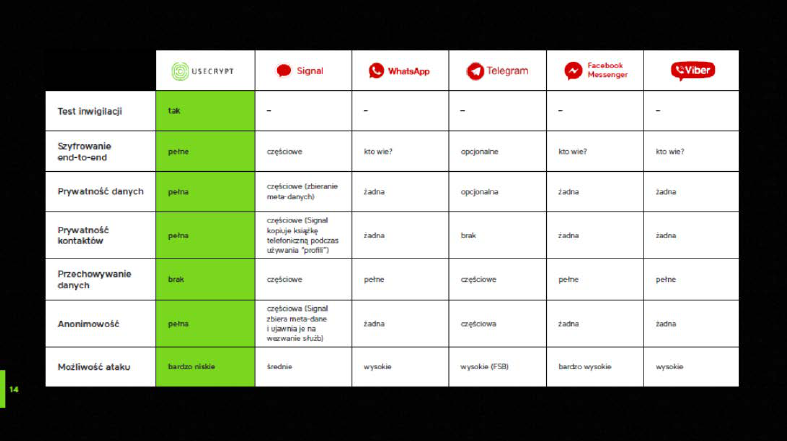

Podczas pisania opracowania wzięto pod uwagę najbardziej popularne, szeroko stosowane przez użytkowników aplikacje mobilne, takie jak: WhatsApp, Signal, Facebook Messenger, Viber, Hangauts, Message oraz Usecrypt .

Należy zaznaczyć, że na rynku istnieje cała gama różnego rodzaju aplikacji mobilnych służących do wymiany korespondencji, jednakże my postanowiliśmy skupić się na tych komunikatorach, z którymi nasza firma styka się najczęściej podczas wykonywanych zleceń czy ekspertyz, a także zadań związanych z ekstrakcją informacji z urządzeń mobilnych.

Na wstępie warto zaznaczyć, że większość popularnych komunikatorów korzysta z podobnych rozwiązań zabezpieczających, w tym także metody szyfrowania tzw. end-to-end. Posiadają one zbliżony poziom funkcjonalności począwszy od wysyłania wiadomości tekstowych, głosowych, wszelkiego rodzaju wiadomości multimedialnych, a kończąc na rozmowach głosowych, tj. telefonicznych. Dodatkowo dają możliwość tworzenia czatów grupowych, co w dzisiejszych czasach jest opcją niezwykle pożądaną, wykorzystywaną często do zarządzania grupami zasobów ludzkich w granicach firmy lub instytucji. Często służą do celów grupowej wymiany informacji, np. w ramach grupy tematycznej czy grupy znajomych. Reasumując z aplikacji tych korzysta większość z nas celem przesyłania informacji do swoich współpracowników lub znajomych. W wielu przypadkach treści przesyłane tą drogą nie są szczególnie istotne czy poufne, a przejęcie ich przez osoby trzecie nie spowoduje dotkliwych dla użytkownika skutków. Kłopoty mogą pojawić się kiedy korzystając z tych aplikacji prześlemy treści szczególnie dla nas ważne, czy o niejawnym charakterze. Świadomość użytkowników komunikatorów wzrasta w momencie zdania sobie sprawy z faktu, iż przejęcie przesyłanych przez nich danych może wiązać się z olbrzymim zagrożeniem. Wówczas rozpoczyna się poszukiwanie skutecznych i bezpiecznych rozwiązań stosowanych w mobilnej łączności. Jak już wcześniej wspomniano większość z topowych komunikatorów ma zastosowane podobne mechanizmy szyfrowania. Co istotne większość z nich to aplikacje darmowe.

W tym momencie warto postawić pytanie, czy jak coś jest darmowe, to w skuteczny sposób będzie zabezpieczać moją prywatność, czy nie jest ona zagrożona? Każdy z nas powinien zdawać sobie sprawę, że nic nie jest za darmo, zawsze coś jest kosztem czegoś, a w życiu nikt nie daje nam technologii za darmo. Trzeba zastanowić się na jaki serwer i gdzie trafiają wysyłane przez nas informacje, jakie inne dane im towarzyszą, co konkretnie przechowywane jest na serwerach firm, które dają nam komunikator za „darmo”. Kto stoi za firmą udostępniającą darmowy komunikator. To, że komunikator jest wysoko w rankingu bezpieczeństwa, że ma mocne szyfrowanie i korzysta z niego ogromna rzesza ludzi, nie oznacza, że jest w 100% bezpieczny. Ale spokojnie, bez paniki. Z myślą o użytkownikach w pełni świadomych, pragnących większego bezpieczeństwa i anonimowości powstają aplikacje dające możliwość korzystania z własnych dedykowanych serwerów (możliwość zakupienia wraz z licencjami na komunikatory), a na swoich udostępnionych serwerach nie gromadzą żadnych informacji i treści. Dodatkowo oferowany otwarty kod źródłowy oraz wiele innych nowatorskich rozwiązań pozwala osiągnąć znacznie wyższy poziom bezpieczeństwa dla informacji wysyłanych przez użytkowników tych aplikacji. Oczywiście jest i pewien efekt uboczny, a mianowicie aplikacje takie zazwyczaj są płatne. Jednakże oceniając potencjalne zyski i straty zdecydowanie korzystniej jest ponieść określone koszty, by zdobyć poczucie bezpieczeństwa i wiedzę odnośnie tego co dzieje się z wysyłanymi przez nas treściami.

Podejmując decyzję o wyborze komunikatora warto przemyśleć do jakich celów będziemy go użytkować. Jeżeli większą cześć naszej konwersacji będą zajmowały śmieszne zdjęcia i filmy, a przesyłane treści nie będą poufne, lepiej zdecydować się na któryś z oferowanych darmowych komunikatorów. Przejęcie naszej komunikacji i tak będzie stosunkowo trudne, a ranga przesyłanych treści w przypadku ich wycieku nie zdyskredytuje nas, a co najwyżej wywoła uśmiech na twarzach znajomych czy opinii publicznej.

Natomiast przy korespondowaniu na tematy wrażliwe, firmowe, wysokiej rangi, objęte wszelkiego rodzaju tajemnicą należy zdecydowanie wybrać rozwiązanie profesjonalne.

Poniżej przedstawimy kilka najpopularniejszych komunikatorów, a także opiszemy nasze doświadczenia zdobyte podczas „wyodrębnienia i odzyskiwania ich treści” z przejętych urządzeń mobilnych. Kończąc zaprezentujemy komunikator, który naszym zdaniem, jest szczególnym gwarantem wygórowanych wymogów bezpieczeństwa i prywatności.

Rodzaje komunikatorów

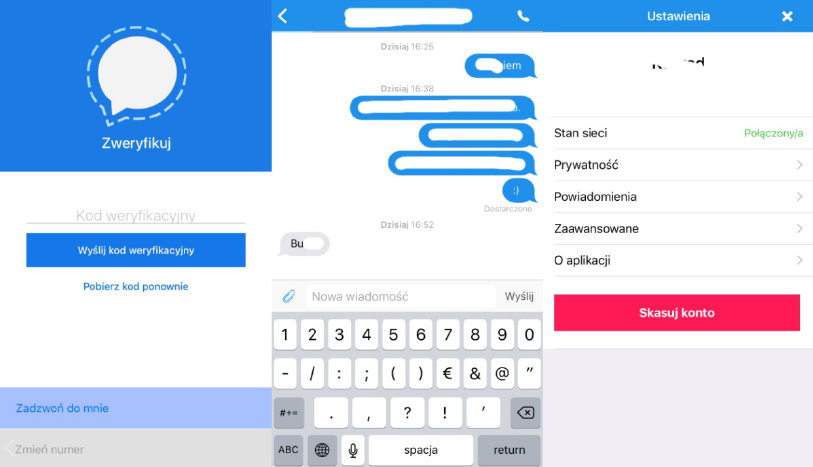

Signal Private Messenger

Jak większość dostępnych komunikatorów oferuje podwyższony poziom bezpieczeństwa wymiany informacji za pomocą szyfrowania metodą end-to-end. Aplikacja ta wyposażona jest w standardowy wachlarz funkcji, w tym wiadomości tekstowe, multimedialne, czy bezpieczne rozmowy głosowe. Signal ma możliwość tworzenia grup do komunikacji, np. z pracownikami firmy bądź instytucji. Jest aplikacją stabilną, wykorzystującą podobnie jak inne komunikatory system szyfrowania. Widomości, które nie zostały skasowane przez użytkownika są możliwe do wyodrębnienia z takiego urządzenia przy użyciu dostępnych metod pozyskiwania danych. Co oznacza, że przejęcie aktywnego telefonu z zainstalowaną aplikacją Signal przez osoby trzecie, dysponujące odpowiednią wiedzą, może skutkować przejęciem danych z korespondencji właściciela telefonu. W tym miejscu należy nadmienić, że warunkiem zarejestrowania się na serwerach komunikatora jest podanie numeru telefonu, co wiąże się z faktem, że te dane trafiają na serwery amerykańskiej firmy Open Whisper System, tj. producenta komunikatora. Komunikator ten jest bezpłatny i tak naprawdę nie zapewnia nam dostępu do wiedzy jakie dane i treści gromadzone są na jego serwerach. Serwery te nie znajdują się na terenie Polski, co skutkuje brakiem możliwości ustalenia kto tak naprawdę ma do nich dostęp. Kolejnym istotnym minusem są dość niejasne przesłanki, które co jakiś czas wydostają się na światło dzienne i rodzą pytanie, czy za twórcami tego komunikatora nie stoją jakieś potężne korporacje czy nawet służby specjalne. Za taką teorią przemawiać może wiele faktów, m.in. to, że produkt jest darmowy i nie jest w żaden sposób reklamowany, choć rozwój takich fenomenów w dziedzinie bezpiecznej ączności wymaga naprawdę wielkich inwestycji i nakładów finansowych. Projekt ten, według dostępnych informacji, utrzymuje się jedynie z dotacji i grantów finansowych.

Komunikator Signal wykorzystuje w procesie negocjacji klucz protokół Diffie-Hellman, dla którego grupy multiplikatywnej modulo p przyjęto generator grupy o wartości 2. W rzeczywistości generatorem tej grupy jest liczba 5. W efekcie zastosowania złej wartości, protokół operuje jedynie na podgrupie wskazanej grupy multiplikatywnej, co w sposób znaczący zmniejsza bezpieczeństwo całego protokołu, a w konsekwencji prowadzonej z jego zastosowaniem komunikacji.

Tu warto wspomnieć, że Signal żąda od nas podania numeru telefonu, tak jak komunikator WhatsApp.

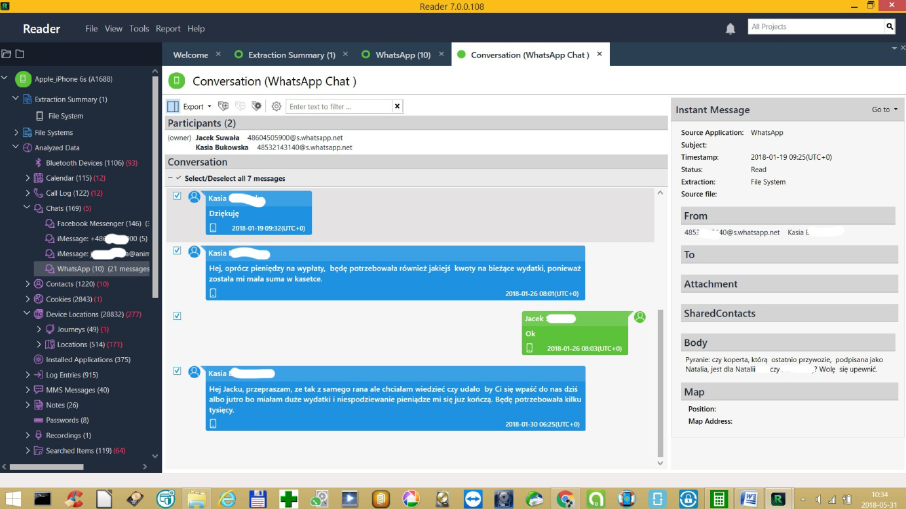

Tego komunikatora nikomu nie trzeba przedstawiać. To chyba jeden z najpopularniejszych komunikatorów w świecie aplikacji mobilnych. Darmowy, prosty interface i bardzo duża grupa użytkowników to cechy stawiające go wysoko w rankingu popularności. Ale czy za tym idzie również wysokie bezpieczeństwo jego użytkowników? Należący do Facebooka komunikator dysponuje, jak większość tego rodzaju aplikacji, mechanizmem szyfrowania typu end-to-end. W ten sposób zabezpiecza przesyłanie wiadomości tekstowych i multimedialnych, jak również czaty grupowe. Jakiś czas temu głośnym tematem było bezpieczeństwo tego komunikatora oraz poprawki, jakie jego twórcy wprowadzili, żeby podnieść znacznie jego walory bezpieczeństwa. Niestety mało zauważył, że większość stanowią zapewnienia i informacje od samego producenta. Należy zaznaczyć, że pełne szyfrowanie w czatach grupowych aktywne jest jedynie w momencie posiadania przez wszystkich użytkowników grupy aktualnego oprogramowania i najnowszej wersji aplikacji. Brak aktualizacji choćby u jednego z członków grupy niweczy plan bycia bezpiecznym i anonimowym. Wystarczy tylko pomyśleć co mogłoby się stać, gdyby jakaś organizacja czy grupa działaczy partyjnych, używająca tego komunikatora do wymieniania istotnych uwag i informacji, została przez taką lukę narażona na wyciek informacji. Należy zauważyć, że dane konwersacji w WhatsApp są szyfrowane, ale ich metadane już nie. Czyli odbiorcy, nadawcy, daty połączeń, numery IP, numery telefonów, pseudonimy czyli tzw. nicki , a także rozmiary plików są dostępne dla producenta. A odpowiednio wykorzystane mogą posłużyć do skorelowania zależności pomiędzy użytkownikami WhatsApp. Istotnym jest fakt, że te dane gromadzone są na serwerach Facebooka. Korelując tę informację z ostatnimi wydarzeniami czy aferami z Facebookiem w roli głównej, możemy wyciągnąć wnioski na temat bezpieczeństwa korzystania z tej aplikacji.

Szyfrowanie w WhatsApp jest również nieco złudne, gdyż nie chroni przed aplikacjami szpiegującymi oraz keylogerami, które w sposób nieskomplikowany i szybki przejmują treści pisane i dostarczają je osobom zainteresowanym naszą korespondencją. W WhatsApp brakuje również metod uwierzytelniania i potwierdzania faktu czy nasz rozmówca to właśnie ten, z którym na pewno chcemy korespondować.

Zaznaczyć należy, że WhatsApp, tak jak inne komunikatory, żąda od nas podania numeru telefonu. To też wpływa na kwestie bezpieczeństwa naszej korespondencji. Nie mamy pewności, czy mimo zapewnień właściciela komunikatora, nie umieścił on w kodzie aplikacji furtki umożliwiającej mu czytanie naszych treści oraz dostęp do nich. W przypadku WhatsApp mamy do czynienia z kodem własnościowym w formie binarnej, który według naszych informacji, nie został jak do tej pory przebadany i tak naprawdę do końca nie widomo jak dba o nasze bezpieczeństwo. Nie można w tej sytuacji przeprowadzić audytu bezpieczeństwa z udziałem niezależnych podmiotów czy instytucji. Z naszych doświadczeń wynika, że jest możliwa ekstrakcja z urządzeń mobilnych treści komunikatora WhatsApp. Wystarczy mieć dostęp fizyczny do interesującego nas urządzenia i można swobodnie po wykonaniu ekstrakcji danych, wyodrębnić z obrazu zasoby danych z korespondencji WhatsApp. Oczywiście, w sytuacji gdy użytkownik na bieżąco kasuje umieszczane treści, ich odczytanie staje się właściwie niemożliwe. Jednakże posiadamy możliwość pozyskania numerów, opisów osób korespondujących, ilości przesyłanych widomości oraz ich długości (znaki) , a także rodzaj przesyłanej treści. W przypadku nie skasowanych widomości mamy pełen dostęp do zakresu treści korespondencji wraz z dokumentami i multimediami, które mogą być przesyłane podczas korespondencji.

Poniżej przykład ekstrakcji treści z komunikatora WhatsApp

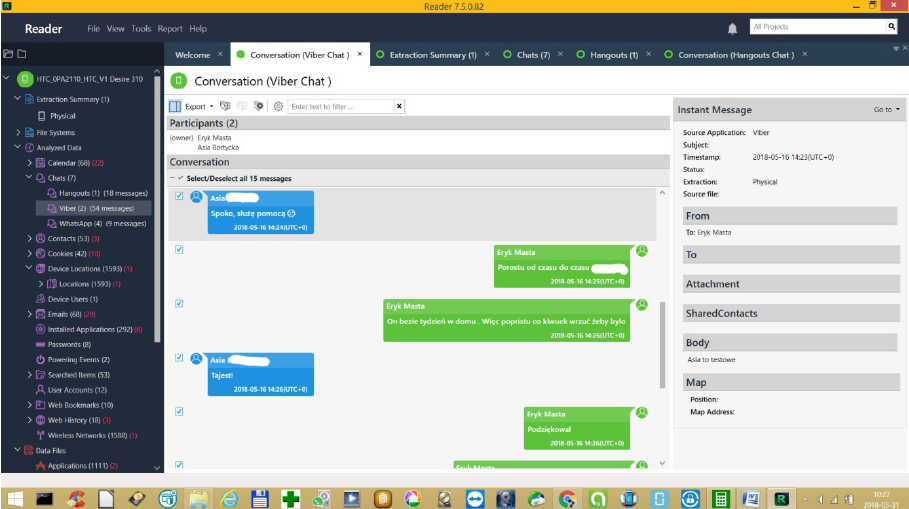

Viber

Viber jest multiplatformowym komunikatorem mobilnym służącym głównie do korespondencji głosowej, realizowanej przy użyciu szyfrowanych połączeń. Połączenia mogą być wykonywane bezpłatnie, np. za pośrednictwem sieci WiFi. Viber oferuje pełne szyfrowanie między użytkownikami i relatywnie wysokie bezpieczeństwo. Komunikator ten dostępny jest dla większości systemów operacyjnych i platform. Oferuje takie same funkcjonalności w dziedzinie wymiany informacji co konkurencyjne produkty. Tak jak, np. w przypadku Whotsapa i Telegrama, zapewnia pełne szyfrowanie end-to-end. Szyfrowanie polega na użyciu tzw. protokołu „dzielenia sekretu”, a klucze negocjowane są w protokole Diffiego-Helmana. Ciekawą funkcją Vibera jest informacja wyświetlana w postaci ikonek obok użytkowników, która mówiąca czy nasz rozmówca obsługuje szyfrowanie czy nie. Viber posiada również możliwość potwierdzania tożsamości rozmówców. Rodzaj zastosowanych algorytmów szyfrujących podobny jest do większości stosowanych w aplikacjach konkurencyjnych.

Z naszych doświadczeń w odzyskiwaniu danych z tego komunikatora wynika, że po ekstrakcji danych pojawiają się możliwości odczytania treści zarówno zachowanych w komunikatorze, jak również tych usuniętych.

Widok ekstrakcji treści z komunikatora VIBER.

Imessage, Facebook Messenger i Hangouts

Kolejny punkt tyczy trzech najbardziej popularnych komunikatorów, masowo wykorzystywanych przez olbrzymią rzeszę użytkowników urządzeń mobilnych. Aplikacje te działają zainstalowane na telefonach z Androidem, iOS i Windows Mobile. Posiadają zabezpieczenie w formie szyfrowania oraz oferują takie same funkcjonalności co opisane powyżej.

Dlaczego opisane zostały w jednym bloku tematycznym?

Zrobiliśmy to kierując się faktem niezwykle częstego, wręcz obligatoryjnego instalowania ich w urządzeniach mobilnych, czyli od początku użytkowania urządzenia. Przez co wielu użytkowników korzysta z nich w sposób niejako naturalny.

Komunikatora Facebooka nie trzeba nikomu przedstawiać. Powyżej, na podstawie komunikatora WhatsApp, przybliżyliśmy jakie dane gromadzone są przez serwery. Odnośnie Facebooka jest tożsamo.

Komunikator Imessege instalowany jest w każdym urządzeniu mobilnym marki Apple. Użytkownicy Iphona bardzo często wykorzystują go jako podstawowy komunikator do przekazywania wiadomości.

Komunikator Hangouts zintegrowany jest z produktami Google i z popularną usługą gmail. Wiele osób korzystających z produktu gmail użytkuje również ten komunikator, gdyż jest to aplikacja prosta, wygodna i zintegrowana z pocztą Googla.

Mimo, że są to produkty innych marek mają jedną wspólną cechę, która zadecydowała o tym, że pojawiły się razem w jednej kategorii opisywanych przez nas aplikacji. Jest to nieskomplikowana procedura pozyskiwania treści korespondencji z urządzeń mobilnych, w których są zainstalowane. Posiadając fizycznie telefon lub tablet użytkownika tych aplikacji, możemy uzyskać dostęp do jego kompletnej, pełnej korespondencji, łącznie z elementami, które usunął. Po pozyskaniu takiego urządzenia i wykonaniu jego kopii fizycznej jesteśmy w stanie odczytać kompletną korespondencję właściciela urządzenia.

Poniżej zrzuty ekranów ekstrakcji danych z tych trzech komunikatorów.

Imessage

Facebook Messenger

Hangouts

Porównanie funkcji wybranych komunikatorów:

- źródła niektórych danych: Defence24.pl, cyberdefence24.pl, własne

Podsumowanie

Bezpieczeństwo jest wartością bezcenną, pożądaną przez wszystkich, bez wyjątku. Informacja jest narzędziem, które to poczucie bezpieczeństwa może zburzyć, a nawet zupełnie zniweczyć. Dlatego też potrzeba zabezpieczenia anonimowości przepływu informacji staje się w dzisiejszych czasach priorytetowa.

Tekst, wiadomość głosowa, multimedia, nasze prywatne dane, informacje dotyczące bliskich, kont bankowych, czy tajemnic służbowych, w tym również tych najbardziej wrażliwych, poufnych i tajnych to dane których nie można pozwolić na ich niekontrolowaną utratę. Chcemy je chronić, choć nagminnie przesyłamy za pośrednictwem dostępnych komunikatorów czy innych rozwiązań komunikacji instalowanych na wszechobecnych urządzeniach mobilnych. To skutkuje potrzebą wprowadzenia zabezpieczeń tych urządzeń. Blokujemy więc dostęp do urządzeń poprzez hasło lub blokadę ekranu. Co prawda nierzadko łatwe do przełamania. W niektórych jednak urządzeniach wręcz niemożliwe bez wysoce laboratoryjnych badań. Zawsze jednak jakikolwiek stopień zabezpieczenia stwarza już problemy dla osób, które w nieuprawniony sposób chcą wejść w posiadanie naszych danych.

My, jako firma MK MY DATA, zalecamy szyfrowanie telefonu. Zabieg taki pozwala osiągnąć bardzo wysoki poziom bezpieczeństwa. Jednak należy pamiętać, że gdy osoby trzecie wejdą w posiadanie klucza szyfrującego lub hasła do telefonu nie będą mieć problemu ze zrobieniem kopii urządzenia. Dobrym nawykiem jest co jakiś czas zmieniać hasła lub wzorki zabezpieczające. To tak niewiele, a w wielu przypadkach może uchronić przed pozyskaniem z urządzenia mobilnego ważnych informacji.

Radzimy także, by nie szyfrować kart rozszerzenia pamięci, bo istnieje ryzyko, że stracą właściwość nośnika zewnętrznego służącego do migracji danych między komputerem, a np. telefonem. Zdecydowanie korzystniej zakładać szyfrowane „kontenery” lub eksportować kopie i ważne dane. Nie należy też robić tzw. pamięci wewnętrznej z kart microsd, bo dość często ulegają awarii co skutkuje problemem z odzyskiem zawartych na nich danych.

Sugerujemy, by rozsądnie korzystać z wachlarza obecnych na rynku aplikacji służących do zabezpieczenia danych na urządzeniach mobilnych. Nie zawsze aplikacja bezpłatna jest dobrym wyborem, choć często może być po prostu wystarczająca. Zawsze przed dokonaniem wyboru należy przeanalizować potencjalne zyski i straty, które mogą towarzyszyć utracie danych.

Niezmiennie i w każdej sytuacji wskazane jest zachowanie kontroli nad użytkowanym sprzętem oraz rozsądne przekazywanie dotyczących nas treści, ze świadomością ich wagi i wartości, jaką dla nas stanowią. Ważne też, by beztrosko nie wyrzucać wyeksploatowanego sprzętu, bez uprzedniego profesjonalnego zniszczenia jego zawartości.

Istotnym jest zgłębianie własnej wiedzy na przedmiotowy temat, jak również przeprowadzanie stosownych szkoleń wśród współpracowników czy podległych pracowników. Pozyskane informacje, a co za tym idzie wprowadzenie stosownych rozwiązań, będą skutkować podniesieniem standardów bezpieczeństwa przesyłanych danych. Zdecydowanie lepiej zapobiegać, niż ponosić skutki korzystania z niezabezpieczonych urządzeń mobilnych.

Jako firma z wieloletnim doświadczeniem, specjalizująca się w odzysku utraconych danych zdecydowanie zalecamy, by zabezpieczać urządzenia mobilne przed dostępem osób niepowołanych, a dla użytkowników traktujących swoją prywatność i anonimowość w sposób priorytetowy rekomendujemy korzystanie z aplikacji gwarantujących najwyższe bezpieczeństwo i skuteczność oferowanych rozwiązań.